GFW 改变干扰 Docker 官方安装脚本域名方式

有消息¹称当前 get.docker.com 和 download.docker.com 中国大陆可以直连。经测试发现,首次可以正常访问,但会重置后续连接,并不是真正停止干扰,这么做可能只是为了营造网络不稳定的假相,与干扰 GitHub 的方式类似。

Docker Hub 域名 hub.docker.com 依然完全无法直连。(本文有更新)

—— [1] V2EX

GFW 改变干扰 Docker 官方安装脚本域名方式

有消息¹称当前 get.docker.com 和 download.docker.com 中国大陆可以直连。经测试发现,首次可以正常访问,但会重置后续连接,并不是真正停止干扰,这么做可能只是为了营造网络不稳定的假相,与干扰 GitHub 的方式类似。

Docker Hub 域名 hub.docker.com 依然完全无法直连。(本文有更新)

—— [1] V2EX

Docker 官方仓库域名 hub.docker.com 被GFW污染,该站点是世界上最大的容器镜像库。

论文揭示GFW是如何检测和封锁完全加密流量的

摘要:在这篇论文中,我们(指论文撰写方)测量并描述了GFW用于审查完全加密流量的新系统。

我们发现,审查者并没有直接定义什么是完全加密流量,而是应用粗糙但高效的启发式规则来豁免那些不太可能是完全加密的流量;然后它阻止其余未被豁免的流量。这些启发式规则基于常见协议的指纹、1比特的占比以及可打印的ASCII字符的数量、比例和位置。

我们对互联网进行扫描,并揭示了GFW都检查哪些流量和哪些IP地址。我们在一个大学网络的实时流量上模拟我们推断出的GFW的检测算法,以评估其全面性和误报率。结果表明,我们推断出的检测规则很好地覆盖了GFW实际使用的检测规则。 我们估计,如果这一检测算法被广泛地应用,它将有可能误伤大约0.6%的非翻墙互联网流量。

—— Great Firewall Report

有消息说,多个动漫番剧相关的种子网站被GFW屏蔽。有用户将此归咎于某些Up主的“过度宣传”以及一些用户的“不当言论”,但没有直接证据说明两者之间存在关联。

据V2EX网友的持续观察,GFW已于3天前重新干扰GitHub,首次连接后能成功,随后对 443 端口 SNI 干扰,再次连接出现超时,数分钟后恢复,如此往复,造成目标站点网络质量不佳的假象。

GFW 停止了对 Steam 和Github 的SNI 干扰

有 V2EX 网友发帖称,早上发现 Steam 、Github 均能访问正常,没有像此前那样触发 SNI 干扰机制,该用户测试了好几次,均没有再次复现 SNI 干扰的问题。

GFW干扰通常表现为第一次能连接成功此后会阻断连接并持续数分钟,如此往复,造成目标站点网络质量不佳的假象。

外媒:基于TLS加密的审查规避工具面临GFW更高水平的封锁

帮助中国网民绕过长城的工具在中国似乎面临新一轮的打击。在国家的政治敏感时期,加强审查并不罕见,但中国的审查规避工具所面临的压力似乎是一个全新的水平。

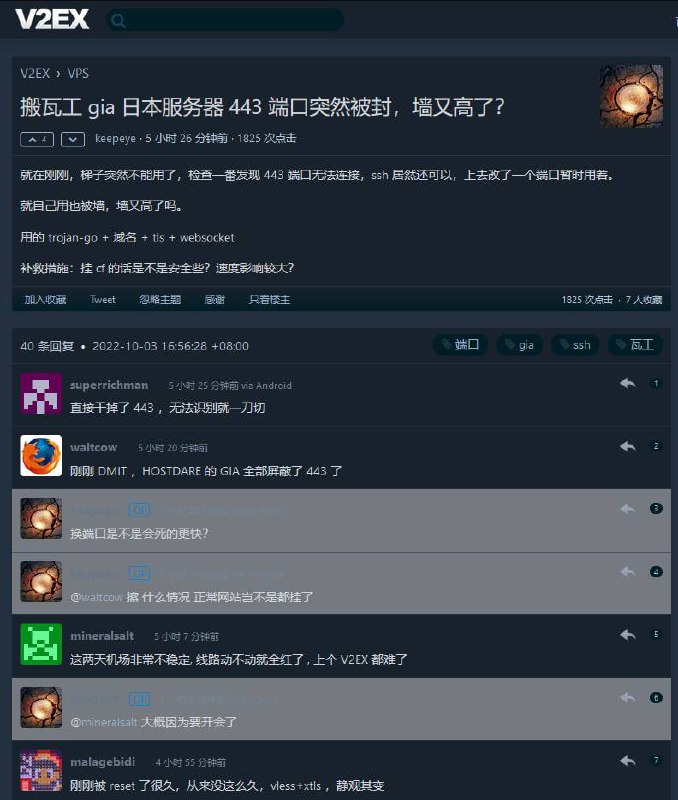

“从2022年10月3日(北京时间)开始,超过100个用户报告说他们至少有一个基于TLS的审查规避服务器被封锁了,”专注于中国的审查制度监测平台GFW Report在GitHub的帖子中写道。

TLS,即传输层安全,是一个无处不在的互联网安全协议,用于加密互联网上发送的数据。由于通过TLS连接共享的数据是加密的,不容易被读取,许多审查规避应用程序和服务使用TLS来保护人们的谈话隐私。基于TLS的虚拟私人网络,或称VPN,通过TLS连接引导互联网流量,而不是将流量推给个人的互联网供应商。

但中国的审查员似乎已经找到了损害这一策略的方法。”阻断是通过阻断规避服务所监听的特定端口完成的。当用户将被屏蔽的端口改为非屏蔽的端口并继续使用规避工具时,整个IP地址可能被屏蔽,”GFW Report在帖子中说。

根据GFW Report提供给TechCrunch的估计,超过一半的中国网民在规避在线审查时使用某种基于TLS的工具。

精通技术的用户可能会购买自己的域名并设置服务,以绕过所谓的 “长城(GFW)”,这是中国当局为监管该国的互联网接入而开发的精心审查系统,如阻止某些外国网络服务或减缓其流量。但许多网民反而选择了转售商提供的即用型订阅服务,这些服务严重依赖基于TLS的技术,GFW报告说。

“据报道,基于TLS的工具以前也被封杀过,但我们从未见过它被如此大规模地封杀,”该组织指出。

—— techCrunch

有消息称,今天GFW阻断了不少使用TLS 443的端口。目前看墙只是单纯性的临时升高了,封禁可疑的流量和特定端口是一个长期存在的策略。

https://www.v2ex.com/t/884476

GFW 疑似主动探测,对无响应服务器重置全部连接

部分人习惯使用白名单来保护远程主机上运行代理软件的端口( 如这个开源项目 ,它可以防止nmap等程序的端口扫描和恶意主动探测,防止ssh、mysql等敏感服务受到攻击)。

但有网友在近期发现,在连接进行白名单保护的服务器之后,代理端口的连接在几分钟后会被切断,如同被“墙”了一般,而在使用重拨等方式更换用户端ip之后,会重新恢复正常,但随后会复现同样的情况。猜测是gfw主动探测后对无回应的服务器进行无差别连接重置,但目前来看,只有联通这一isp有这一个情况出现。

在使用vmess,trojan之类工具时应开启回落避免被这一机制影响。关于该消息的更多内容请点击这里。