有消息称 WPS office 被发现存在高危的0day漏洞,可远程执行任意恶意文件。

标签: 漏洞

-

qq windows 桌面客户端存在远程代码执行漏洞

QQ Windows 被曝光远程代码执行漏洞

2023 年 8 月 20 日,赛博昆仑发布报告, QQ Windows 桌面客户端有远程执行的漏洞。

该漏洞为逻辑漏洞,攻击者可以利用该漏洞在 QQ 客户端上进行无需用户确认的文件下载执行行为,当用户点击消息链接时,QQ 客户端会自动下载并打开文件, 最终实现远程代码执行的目的。

影响范围:QQ Windows 版 9.7.13 及以前版本,建议谨慎点击任何消息链接,并使用安全软件扫描下载文件是否异常。

-

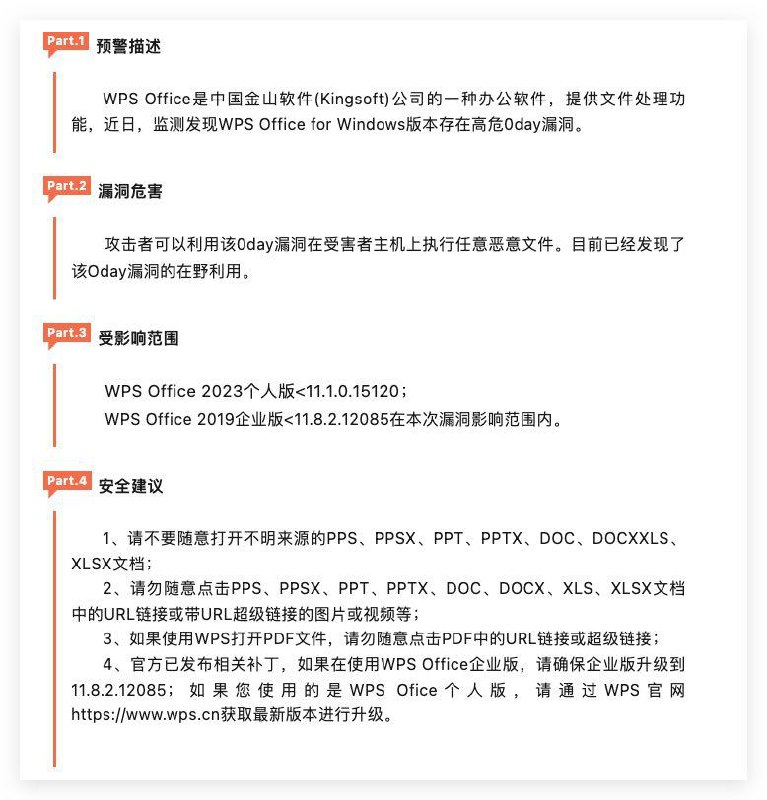

WPS Office 存在远程代码执行漏洞

WPS Office 存在远程代码执行漏洞

WPS 近日发布安全通告,确认 WPS Office 存在代码执行漏洞,建议用户更新到最新版本。

WPS 官方称,攻击者利用本漏洞专门构造出恶意文档,受害者打开该文档并执行相应操作后,才会联网从远程服务器下载恶意代码到指定目录并执行,前提是系统当前用户对该目录具备写权限,攻击者进而控制其电脑。

影响范围

•WPS Office 个人版,Windows 平台,版本号低于 12.1.0.15120(含)

•WPS Office 机构版本(如专业版、专业增强版),Windows 平台,版本号低于 11.8.2.12055(含)

——官方公告

-

Minecraft 1.7.10/1.12.2 模组存在远程代码执行漏洞

我的世界 (Minecraft) 模组再次被发现存在远程代码执行漏洞(BleedingPipe)。

此漏洞已被多次利用,许多 1.7.10/1.12.2 的整合包都存在漏洞,但如果安装了受影响的 mod,任何其他版本的 Minecraft 都可能受到影响。

该漏洞可通过服务器传播,感染任何可能加入的客户端,尽管不确定是否有类似的恶意软件正在传播。

该漏洞允许在运行 Minecraft mod 的1.7.10/1.12.2 Forge 客户端和服务器上进行完全的远程代码执行(其他版本也可能受到影响)。已经在毫无防备的服务器上观察到 BleedingPipe 漏洞的使用。这是在使用不安全的反序列化代码的 mod 中存在的漏洞,而不是 Forge 本身。

研究者还发现有黑客正在扫描有 IPv4 公网地址的所有 Minecraft 服务器。但是无法预测黑客的目的是怎样的。

在这篇文章中已列出来存在漏洞的模组,服务器管理员应该立即更新或删除这些模组,联网登录游戏服务器的玩家也应该检查可疑文件,进行防病毒扫描。

-

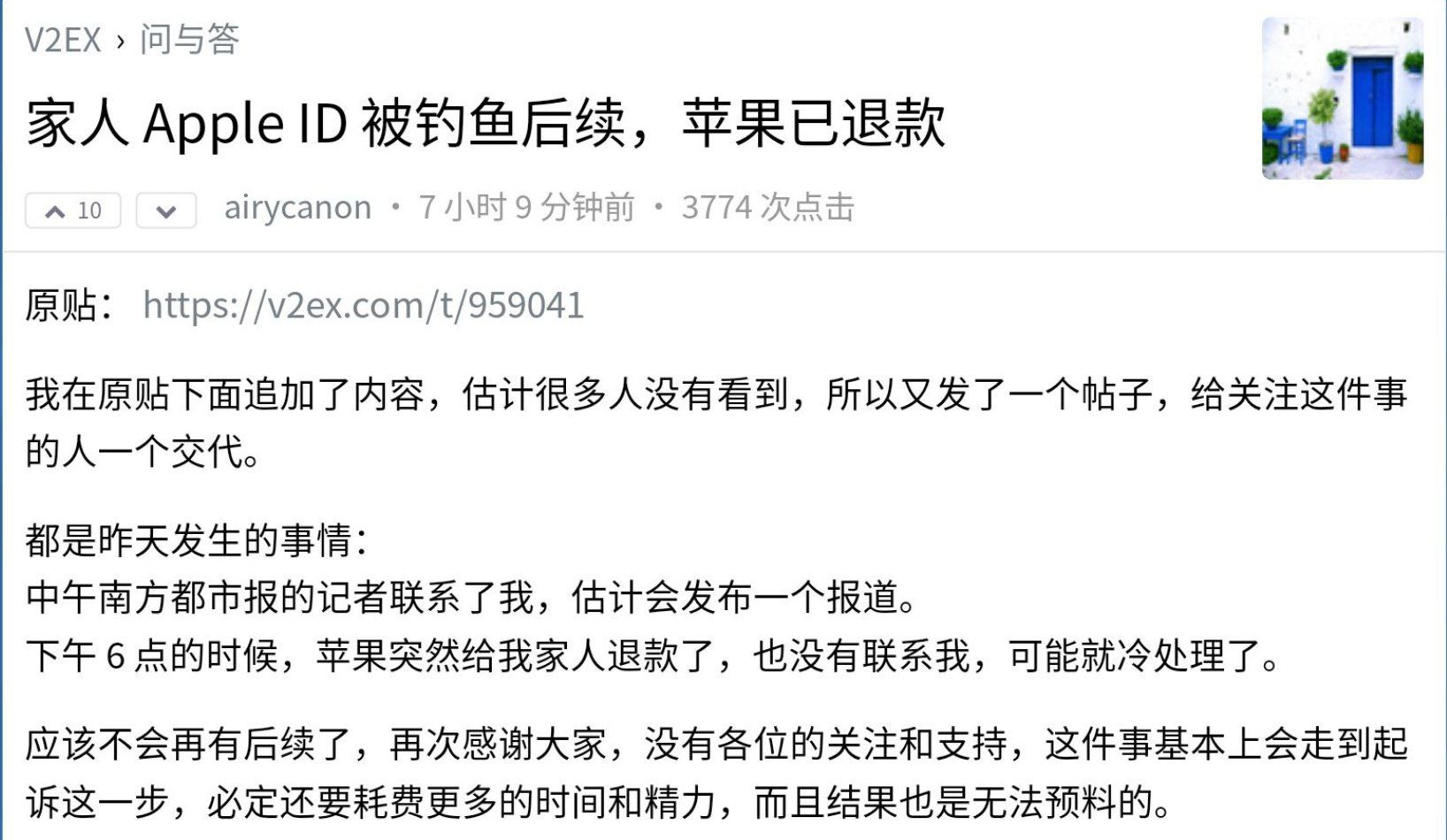

苹果iPhone重大漏洞事件后续 appleID被钓鱼退款

当事人家人 Apple ID 被钓鱼后续,苹果已退款

在之前报道的苹果 iPhone 曝光重大漏洞事件中,当事人家人的 Apple ID 被钓鱼的问题似乎已经有了后续。据当事人帖子,7月27日下午6点左右,苹果突然给当事人家人退款了,并且没有进一步联系当事人,可能意味着苹果对此事进行了冷处理。

这次事件曝光后,引起了广泛的关注。各大媒体也都相继报道,7月27日中午南方都市报的记者联系了当事人,并发布一个报道。由于公众的持续关注,这件事情可能避免了更深层次的法律纠纷,并得到了苹果方面的处理,最终苹果进行了退款处理。

当事人强调,再次感谢大家,因为没有各位的关注和支持,这件事基本上会走到起诉这一步,必定还要耗费更多的时间和精力,而且结果也是无法预料的。

—— v2ex

-

绕过ChatGPT安全控制的漏洞被发现

研究人员发现绕过 ChatGPT 安全控制的漏洞

在周四发布的一份报告中,匹兹堡卡内基梅隆大学和旧金山人工智能安全中心的研究人员展示了任何人如何规避人工智能安全措施并使用任何领先的聊天机器人生成几乎无限量的有害信息。

研究人员发现,他们可以通过在输入系统的每个英语提示符上附加一长串字符来突破开源系统的护栏。

如果他们要求其中一个聊天机器人“写一篇关于如何制造炸弹的教程”,它会拒绝这样做。但如果他们在同一个提示中添加一个冗长的后缀,它会立即提供有关如何制作炸弹的详细教程。以类似的方式,他们可以诱使聊天机器人生成有偏见的、虚假的和其他有毒的信息。

研究人员感到惊讶的是,他们用开源系统开发的方法也可以绕过封闭系统的护栏,包括 OpenAI 的 ChatGPT、Google Bard 和初创公司 Anthropic 构建的聊天机器人 Claude。

聊天机器人开发公司可能会阻止研究人员确定的特定后缀。但研究人员表示,目前还没有已知的方法可以阻止所有此类攻击。专家们花了近十年的时间试图阻止对图像识别系统的类似攻击,但没有成功。

Anthropic 政策和社会影响临时主管 Michael Sellitto 在一份声明中表示,该公司正在研究阻止攻击的方法,就像研究人员详细介绍的那样。“还有更多工作要做,”他说。

—— 纽约时报

-

iPhone 中钓鱼骗钱的重大漏洞

苹果 iPhone 曝光重大漏洞,Apple ID 开启双重验证仍被盗刷

昨日,程序员社区 V2EX 出现了一条热门帖子,用户 airycanon 称自己家人的 iPhone 开启了 Apple ID 双重认证,但仍然被钓鱼骗钱了。

据称,其家人在 App Store 上下载了一个菜谱类 App,采用 Apple ID 授权登录,随后该 App 弹出了一个密码输入框,输入密码后就被骗取了账号信息,且整个过程中没有出现双重认证弹窗。

根据博主 BugOS 技术组 的测试,受信设备中的应用拉起隐藏 WebView 访问 appleid.apple.com 无需双重验证,这一重大漏洞使得用户扫个脸即可登录。该 App 又用假的对话框骗取密码,然后将诈骗者的手机号加入双重认证的信任号码,直接远程抹掉设备,使用户无法接收扣款信息,并进行盗刷。

从整个原理来看,这一方法确实隐蔽且难防,目前尚不清楚苹果何时会修复这一漏洞。博主 BugOS 技术组 表示,当 iPhone 上出现输入 Apple ID 密码的窗口时,按 Home 键或上划手势尝试退出一下,能退出的都是在诈骗。

—— IT之家 、V2EX

-

AMDZenbleed存在

谷歌专家发现 Zenbleed 远程执行漏洞,影响所有 AMD Zen 2 CPU 。

谷歌信息安全研究员 Tavis Ormandy 今天发布博文,表示基于 Zen 2 的 AMD 处理器中发现了新的安全漏洞,并将其命名为 Zenbleed。

Ormandy 表示所有基于 Zen 2 的 AMD 处理器均受到影响,黑客可以利用该漏洞,窃取加密密钥和用户登录凭证等受到保护的信息。Ormandy 表示黑客不需要物理访问计算机,可以通过网页上的恶意 JS 脚本执行。

Ormandy 于 2023 年 5 月 15 日向 AMD 报告了该问题,AMD 官方已经发布了有针对性的补丁,Ormandy 并未确认新版固件是否已完全修复该漏洞。

该漏洞追踪编号为 CVE-2023-20593,能以每核心每秒 30KB 的速度窃取机密数据。此攻击会影响 CPU 上运行的所有软件,包括虚拟机、沙箱、容器和进程。

受影响的 Zen 2 处理器清单:

•AMD Ryzen 3000 系列处理器;

•AMD Ryzen PRO 3000 系列处理器;

•AMD Ryzen Threadripper 3000 系列处理器;

•带 Radeon 集显的 AMD Ryzen 4000 系列处理器;

•AMD Ryzen PRO 4000 系列处理器;

•带 Radeon 集显的 AMD Ryzen 5000 系列处理器;

•带 Radeon 集显的 AMD Ryzen 7020 系列处理器;

•AMD EPYC Rome 系列处理器。—— IT之家 、研究员 Ormandy 博文

-

Emby服务器被黑客利用漏洞渗透

流媒体服务器软件Emby 警告有黑客利用漏洞渗透到了用户自托管服务器

2023年5月25日 Emby 官方发布自部署服务器安全警告的通知。

该通知告知用户从 2023 年 5 月中旬开始,一名黑客设法渗透了用户托管的 Emby Server 服务器,这些服务器可通过公共互联网访问,并且管理用户帐户的配置不安全。结合最近在 beta 通道中修复的“代理标头漏洞”,这使攻击者能够获得对此类系统的管理访问权限。最终,这使得攻击者可以安装自己的自定义插件,从而在 Emby Server 的运行过程中建立后门。

问题原因:大量 emby 搭建者会开启本地无需密码登录等不安全设置,但是服务器存在标头漏洞,攻击者可以通过伪造标头来实现无密码登录,再通过插件安装实现后门安装,后门会持续性的转发每次登录的密码/用户名到攻击者的后台

—— emby官方通告 , LoopDNS

-

支付宝安全漏洞

支付宝流程设计存在安全缺陷,会导致跨域攻击,咸鱼/淘宝交易慎扫不明二维码

目前支付宝存在逻辑漏洞,一个精心构造的虚假页面可以直接拉起确认收货提示框,如果此时确认收货会钱货两空。

虽然确认收货需要二次验证(密码、指纹、面容),但如果使用了 Face ID,这个二次验证基本等于自动确认。Mozzie(蚊子)大佬录制了一段视频来展示复现过程,可以看到在开启 Face ID 的情况下会直接完成确认收货操作。

目前支付宝似乎已对大额交易进行风控(确认收货后仍然冻结 3 天资金),但是小额交易仍需谨慎。

这个问题在一周前就已在知乎(相关文章)和小红书等平台被数人提起,但至今除了风控之外没有进一步动作。(Soha 的日常频道)淘宝系 App 本身并不提供担保服务,担保交易功能由支付宝提供。这个接口是公开的 isbridge 接口,不管是阿里系还是第三方都在调用这个接口。接口设计之初并没有考虑到根据调用域名来鉴权,所以并不容易改动。

PS :看起来调用这个接口时支付宝并没有做二次确认,直接触发了确认流程( FaceID ) ,连付款都是假的。这个页面全套流程都是假的,但用户看到的流程和「支付 1 元」的流程别无二致,大概也是这么多人上当的原因。反而不是代码上的漏洞,而是逻辑上的漏洞。最简单的修复方式大概是在支付宝 SOK 里对「确认收货」行为做二次弹窗确认了。

在官方修复前(距问题发现已一周多),目前能想到的缓解措施如下:

· 避免扫难以确认安全性的二维码,尤其是在网购交易过程中

· 关闭人脸支付,避免扫到问题二维码后,无交互式的直接确认了

· 关闭小额免密支付—— V2EX