代码托管平台 GitHub 评论被指滥用:通过知名存储库 URL 分发恶意软件

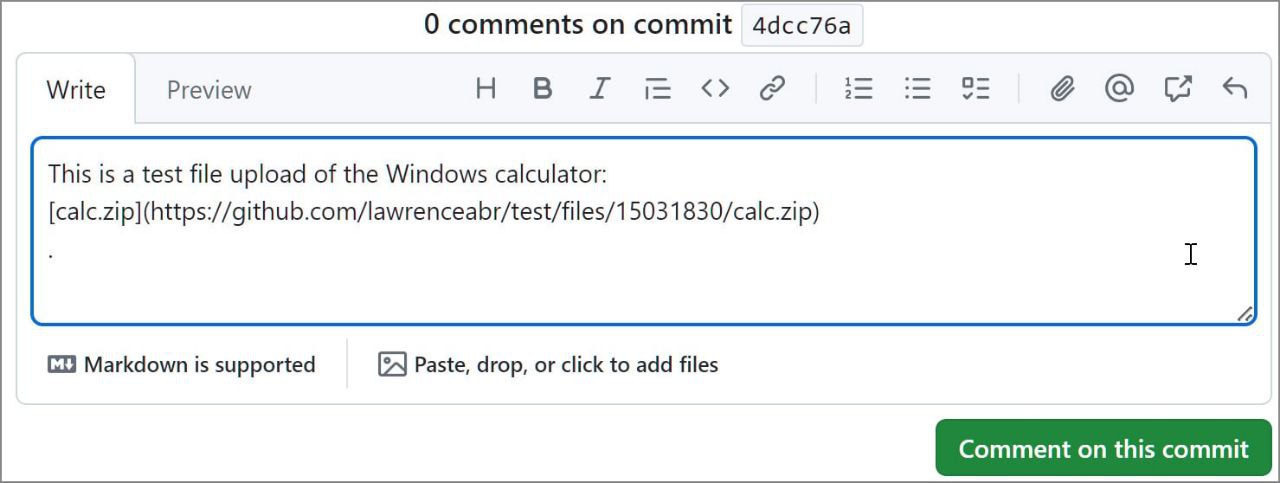

在发表评论时,用户可以添加附件,该文件将上传到 GitHub 的 CDN 并使用以下格式的唯一 URL 与相关项目关联:

https://www.github.com/{project_user}/{ repo_name}/files/{file_id}/{file_name}

在将文件添加到未保存的评论后,GitHub 会自动生成下载链接,而不是在发布评论后生成 URL,如上所示。这使得威胁行为者可以在不知情的情况下将他们的恶意软件附加到任何存储库。即使不发布或删除评论,这些文件也不会从 CDN 中删除,且 URL 会持续永久有效。

—— Bleepingcomputer