Cloudflare 谷歌等企业发现 HTTP/2 的一个零日漏洞可以放大DDoS攻击,每秒可达数亿次

互联网巨头表示,新发现的 HTTP/2 漏洞已被用来发起 DDoS 攻击,其规模远远超出了之前记录的任何一次。

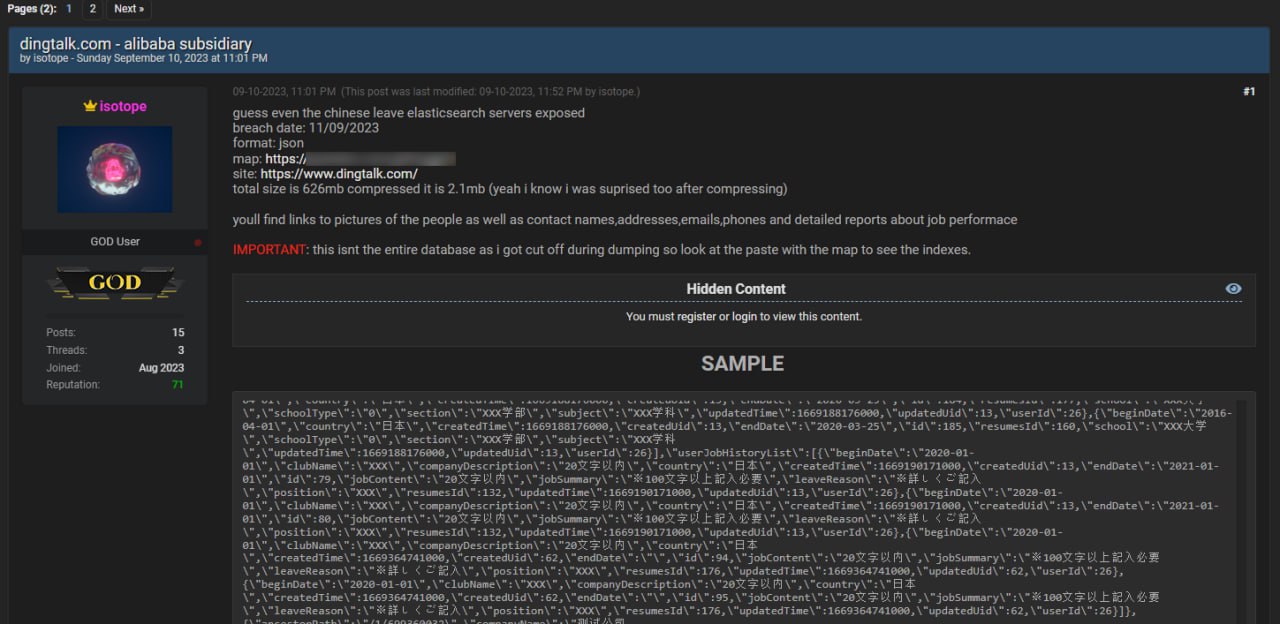

Cloudflare、谷歌、微软和亚马逊均表示,他们成功缓解了其中两家公司在 8 月和 9 月记录的最大 DDoS 第 7 层攻击,但没有透露这些攻击是针对谁的。这些公司表示,这些攻击之所以可能发生,是因为 HTTP/2 协议中存在一个零日漏洞,他们将其命名为“HTTP/2 快速重置”。

HTTP/2 允许通过单个连接同时向网站发出多个请求,从而加快页面加载速度。Cloudflare 写道,这些攻击显然涉及到一个自动循环,即向使用 HTTP/2 的网站发送并立即取消“数十万个”请求,导致服务器不堪重负并使其脱机。

谷歌记录的最严重的攻击每秒超过 3.98 亿次请求,据称这是其之前记录的任何此类攻击的七倍多。Cloudflare 在峰值时每秒处理了 2.01 亿个请求,它也称其为破纪录,而亚马逊记录的请求最少,达到了极限。每秒 1.55 亿次。微软没有透露自己的数据。

—— TheVerge